В современном мире, когда мы живем в постоянном онлайне и постоянно обмениваемся информацией через различные устройства, безопасность своих данных становится вопросом первостепенной важности. Особое внимание обращается на защиту своего персонального устройства - телефона. Одним из способов взлома или заражения устройства может быть переход по подозрительной ссылке.

Существуют различные мнения о том, что произойдет, если вы просто перейдете по подозрительной ссылке. Одни считают, что реальная угроза есть и, следовательно, перейти по ней нельзя вообще ни при каких условиях. Другие уверяют, что современные операционные системы и браузеры обладают достаточно надежной системой защиты и процессорами, способными выявлять и блокировать подобные угрозы.

На самом деле, ответ на вопрос "реально ли заразить телефон, перейдя по ссылке?" не является однозначным. В то же время, недоверие и осторожность в отношении перехода по незнакомым ссылкам - важные составляющие безопасности в онлайн пространстве.

Разбор мифа: Как реально заражается телефон, перейдя по ссылке?

Миф: Если перейти по непроверенной ссылке, телефон может быть заражен вирусом или вредоносной программой.

Действительность: Заражение телефона, просто перейдя по ссылке, является мифом. В настоящее время нет известных вирусов или вредоносных программ, которые могут автоматически заразить телефон только через простое посещение сайта или переход по ссылке.

Однако, существуют различные способы, с помощью которых вредоносное ПО может попасть на телефон. Некоторые из них включают:

Фишинговые атаки: Вирусные ссылки могут быть включены в электронные письма, сообщения в социальных сетях или других сообщениях, которые могут перенаправить пользователя на злонамеренный сайт. Важно быть осторожным и не открывать подозрительные ссылки, особенно если вы не доверяете отправителю.

Неофициальные магазины приложений: Загрузка приложений из неофициальных источников, вместо официальных магазинов приложений, может представлять риск заражения телефона вирусом или вредоносной программой. Официальные маркетплейсы, такие как Google Play или App Store, обычно проходят тщательную проверку безопасности перед размещением приложений.

Уязвимости операционной системы: Уязвимости в операционной системе могут быть использованы злоумышленниками для взлома телефона и установки вирусов или вредоносных программ. Регулярное обновление операционной системы и установка последних обновлений безопасности помогут защитить телефон от таких атак.

Основная рекомендация: В целом, чтобы защитить свой телефон от вредоносного ПО, важно соблюдать следующие меры предосторожности:

- Не открывайте подозрительные ссылки или файлы, особенно если они пришли из непроверенных источников;

- Скачивайте приложения только из официальных магазинов приложений;

- Обновляйте операционную систему и устанавливайте все необходимые обновления безопасности.

Браузеры и их высокая защищенность

Современные веб-браузеры, такие как Google Chrome, Mozilla Firefox, Microsoft Edge и Safari, активно разрабатываются с учетом защиты пользователей от вредоносных программ и взломов. Они располагают рядом механизмов и технологий, направленных на обеспечение безопасности во время использования интернета.

Одним из основных механизмов, обеспечивающих безопасность веб-браузеров, является сандбоксирование. Он представляет собой изоляцию всех процессов, связанных с браузером, от основной операционной системы. Это означает, что любое вредоносное ПО, получившее доступ к браузеру, будет ограничено в своих возможностях и не сможет получить доступ к системным ресурсам.

Другим важным аспектом безопасности браузеров является использование фильтров и блокировщиков вредоносных сайтов и скриптов. Браузеры автоматически проверяют веб-страницы на наличие известных уязвимостей и вредоносного программного обеспечения. Если такие уязвимости обнаруживаются, пользователь предупреждается или блокируется доступ к сайту.

Веб-браузеры также активно разрабатывают механизмы защиты от фишинга и вредоносных расширений. Они предупреждают пользователей о подозрительных ссылках или сайтах, которые могут попытаться получить личные данные или установить вредоносные расширения.

Кроме того, современные браузеры поддерживают регулярные обновления, которые включают в себя исправления уязвимостей, найденных их разработчиками или сообществом пользователей. Это позволяет поддерживать высокий уровень защиты от новых видов вредоносного ПО и атак.

Однако, несмотря на все эти механизмы безопасности, важно помнить, что никакой браузер не является абсолютно непроницаемым. Вредоносные программы и взломы постоянно эволюционируют, и их создатели постоянно ищут новые способы обхода существующих механизмов защиты. Поэтому важно быть осторожным при посещении незнакомых сайтов и следить за обновлениями браузеров и системного ПО, чтобы обеспечить максимальный уровень безопасности при использовании интернета.

Вредоносное ПО и его распространение

Вредоносное программное обеспечение (ВПО), также известное как вирусная программа или малварь, представляет собой специально созданное программное обеспечение, которое наносит вред компьютерам, смартфонам и другим электронным устройствам. Распространение вредоносного ПО может происходить различными способами, включая переход по зараженным ссылкам.

Ссылки на вредоносные сайты или вредоносные файлы могут быть отправлены по электронной почте, размещены на веб-страницах, отправлены через мессенджеры или социальные сети. Эти ссылки могут быть маскированы под обычные ссылки или могут иметь привлекательный заголовок, чтобы привлечь внимание пользователя.

Когда пользователь переходит по зараженной ссылке, вредоносное ПО может автоматически загружаться на его устройство без его ведома. Оно может скрыться в файле или программе, маскируясь под обычные файлы или приложения, чтобы избежать обнаружения.

После установки на устройство, вредоносное ПО может начать свою деструктивную работу. Оно может собирать и передавать личные данные пользователя третьим лицам, захватывать управление над устройством, устанавливать дополнительное ВПО или даже заблокировать работу устройства до выплаты выкупа.

Распространение вредоносного ПО через ссылки является одним из самых популярных методов его распространения. Поэтому рекомендуется быть предельно осторожным при переходе по незнакомым или подозрительным ссылкам. Не открывайте подозрительные вложения в письмах, не переходите по ссылкам, полученным от незнакомых или ненадежных источников, и устанавливайте антивирусное ПО на свои устройства для более надежной защиты от вредоносного ПО.

Стратегии хакеров при атаке на мобильное устройство

Использование вредоносных приложений. Хакеры могут создавать и распространять вредоносные приложения, которые могут быть установлены на мобильные устройства без ведома пользователя. После установки такого приложения вредоносное ПО может получать доступ к различным данным и функциям устройства. Например, оно может отправлять SMS-сообщения на платные номера, совершать звонки или получать доступ к контактам и сообщениям.

Фишинг и сброс паролей. Фишинг - это метод социальной инженерии, который используется для получения личной информации пользователей. Киберпреступники могут создавать поддельные веб-сайты или отправлять поддельные электронные письма, которые выглядят очень похоже на настоящие, чтобы заставить пользователей вводить свои логины и пароли. Кроме того, хакеры могут воспользоваться слабостями в системе восстановления паролей для получения доступа к аккаунтам пользователей.

Эксплуатация уязвимостей операционной системы. Операционные системы для мобильных устройств могут иметь уязвимости, которые могут быть использованы хакерами для взлома устройства. Они могут использовать уязвимости для выполнения кода на устройстве или для получения повышенных привилегий, что позволяет им взаимодействовать с файловой системой, памятью и другими системными компонентами. Это может привести к удаленному управлению устройством и доступу к личным данным.

Социальная инженерия и обман. Хакеры могут использовать методы социальной инженерии, чтобы убедить пользователей в установке вредоносного ПО или предоставлении конфиденциальной информации. Они могут представляться техническими специалистами или службой поддержки, отправлять поддельные электронные письма или звонки, чтобы убедить пользователей выполнить определенные действия. В результате пользователи могут устанавливать вредоносное ПО или раскрывать личные данные, позволяя хакерам получить доступ к их устройству или конфиденциальной информации.

Использование недостоверных Wi-Fi точек доступа. Некоторые хакеры создают ложные беспроводные сети или подключаются к существующим недостоверным точкам доступа Wi-Fi. Пользователи, подключившись к таким сетям, могут стать жертвой хакеров, которые могут перехватывать сетевой трафик или внедрять вредоносное ПО на устройство. Поэтому важно быть осторожным при выборе точек доступа Wi-Fi и предпочитать шифрованные сети или использовать VPN для защиты своего трафика.

Понимание этих стратегий помогает пользователям мобильных устройств быть более осведомленными и принимать меры предосторожности для защиты своей личной информации. Важно устанавливать антивирусное ПО и обновления операционной системы, использовать надежные источники приложений, не открывать подозрительные ссылки и быть осторожными при предоставлении личной информации.

Опасность перехода по сомнительным и незащищенным ссылкам

Переход

Меры предосторожности и защита от угроз

Чтобы защитить свой телефон от возможных угроз, важно соблюдать некоторые меры предосторожности:

1. Не открывайте подозрительные ссылки или файлы, полученные от незнакомых отправителей. Такие ссылки или файлы могут содержать вредоносные программы или скрипты, которые могут заразить ваш телефон.

2. Установите надежное антивирусное программное обеспечение на свой телефон и регулярно обновляйте его. Это поможет обнаружить и блокировать вредоносные программы.

3. Будьте осторожны при использовании открытых Wi-Fi сетей. Не вводите личную информацию или не совершайте финансовые операции, пока не убедитесь, что сеть безопасна.

4. Запрещайте неизвестным приложениям доступ к вашим личным данным и функциям телефона. Проверяйте разрешения приложений перед их установкой и устанавливайте приложения только из надежных источников.

5. Регулярно обновляйте операционную систему и приложения на вашем телефоне. Большинство обновлений содержат исправления уязвимостей безопасности.

6. Включите блокировку экрана на вашем телефоне и используйте надежный пароль или сенсорный код для разблокировки. Это поможет предотвратить несанкционированный доступ к вашим данным в случае утери или кражи устройства.

7. Будьте осторожны при установке сторонних приложений из магазинов приложений. Проверяйте отзывы и рейтинги приложений, а также страну, из которой они разработаны. Избегайте установки подозрительных или недоверенных приложений.

Соблюдение этих мер предосторожности поможет уменьшить риск заражения вашего телефона и обеспечит бóльшую безопасность ваших данных и личной информации.

Сценарии атаки через ссылки в сообщениях и социальных сетях

В настоящее время уязвимости через ссылки в сообщениях и социальных сетях стали частыми и опасными. Злоумышленники активно используют различные сценарии атаки, чтобы заразить телефоны или компьютеры пользователей.

Один из распространенных сценариев атаки - это фишинговые ссылки, которые маскируются под знакомые и надежные сайты или сервисы. С помощью таких ссылок злоумышленники могут получить доступ к вашим личным данным, паролям или установить вредоносное ПО на ваше устройство.

Еще один распространенный сценарий атаки через ссылки - это эксплойты, которые используют уязвимости в операционной системе или программном обеспечении. При переходе по такой ссылке может произойти автоматическая установка вредоносного ПО без вашего ведома.

Также злоумышленники могут использовать социальную инженерию для заражения вашего устройства через ссылки. Например, вы можете получить сообщение с ссылкой от вашего друга, который утверждает, что это интересное видео или документ. Однако по факту, перейдя по этой ссылке, вы можете стать жертвой атаки.

| Сценарий атаки | Описание |

|---|---|

| Фишинговые ссылки | Злоумышленники маскируются под надежные сайты или сервисы и могут получить доступ к вашим личным данным. |

| Эксплойты | Злоумышленники используют уязвимости в операционной системе или программном обеспечении для автоматической установки вредоносного ПО. |

| Социальная инженерия | Злоумышленники используют доверие людей, чтобы заразить их устройства через ссылки, отправленные от их знакомых или друзей. |

Важно быть бдительными при открытии ссылок в сообщениях и социальных сетях. Всегда проверяйте, от кого получили ссылку, и если у вас есть сомнения, лучше не переходить по ней. Кроме того, используйте антивирусное программное обеспечение, чтобы защитить свое устройство от вредоносных атак.

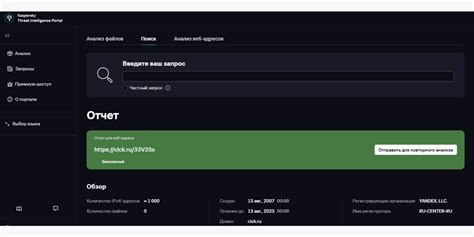

Как проверить ссылку на безопасность перед переходом

Перед тем, как перейти по ссылке, особенно если она пришла вам от незнакомого отправителя или вы сомневаетесь в ее надежности, рекомендуется проверить ее на безопасность, чтобы защитить свои персональные данные и устройство от вредоносного программного обеспечения.

Существуют несколько простых способов проверить ссылку на безопасность:

1. Просмотреть URL-адрес внимательно |

Основной момент, на который нужно обратить внимание, - это сам URL-адрес. Убедитесь, что он выглядит легитимным и не содержит подозрительных символов, например, случайных букв и цифр. |

2. Использовать антивирусное программное обеспечение |

Установите надежное антивирусное программное обеспечение на свое устройство. Оно может предупредить вас о любых потенциальных угрозах, связанных с ссылкой, и помочь предотвратить их. |

3. Использовать онлайн-сервисы проверки ссылок |

Существуют различные онлайн-сервисы, которые могут проверить ссылку на наличие вредоносного содержимого. Просто скопируйте и вставьте URL-адрес в соответствующее поле и дождитесь результатов проверки. |

4. Использовать здравый смысл |

Если ссылка выглядит подозрительно или пришла от незнакомого отправителя, лучше воздержаться от перехода по ней. Доверяйте только проверенным источникам. |

Помните, что безопасность вашего устройства и данных важна, поэтому всегда стоит проверять ссылки перед тем, как переходить по ним. Это позволит избежать возможных проблем и защитить вас от киберугроз.